随着集成电路、远距离通信和嵌入式等技术的快速发展,低成本、低功耗的微型传感器逐渐被广泛应用于无线传感器网络中,实现了环境、交通和医疗等领域的感知及监测.与传统监测网络相比,无线传感器网络[1]实现了较多困难任务,然而,无线传感器网络仍面临着一些难以避免的技术缺陷和问题[2-3],其中安全性已成为无线传感器网络领域的核心问题[4],吸引了大量研究人员的关注.

无线传感器网络的安全性包括消息安全和节点安全[5-6],其中,消息安全是指无线传感器网络节点之间传输报文的安全性[7-8];节点安全是指无线传感器网络及时识别异常的恶意节点,避免受攻击节点对网络产生的危害.Perrig等[9]在群密钥算法的基础上,提出了可以保障无线传感器网络节点消息安全的安全模型;Chan等[10]利用效率较高的密钥分发方法提出了实现节点安全的安全模型.然而,这些安全机制均存在一定的缺陷,即很难对实时的网络攻击行为做出及时的反馈.目前,在网络环境不断发展的背景下,无线传感器网络面临着新型实时大规模网络攻击,包括路由信息攻击、Sinkhole攻击、Sybil攻击、Wormholes攻击和Hello攻击等,攻击者可以利用多种方法,实时地破坏网络数据的机密性、可靠性或完整性,使得无线传感器网络瘫痪.

为增强无线传感器网络的安全性,本文分析了无线传感器网络的安全需求,通过制定科学的安全策略,提出基于主动式动态防御技术无线传感器网络的安全模型,探讨网络信息对抗中的实时化和智能化研究.此外,本文使用NS2软件对安全模型进行仿真,结果表明,基于一定的假设和条件,本文的安全模型能够有效地保障无线传感器网络的安全性,且该模型的通信性能优于经典的群密钥算法.

1 设计思想

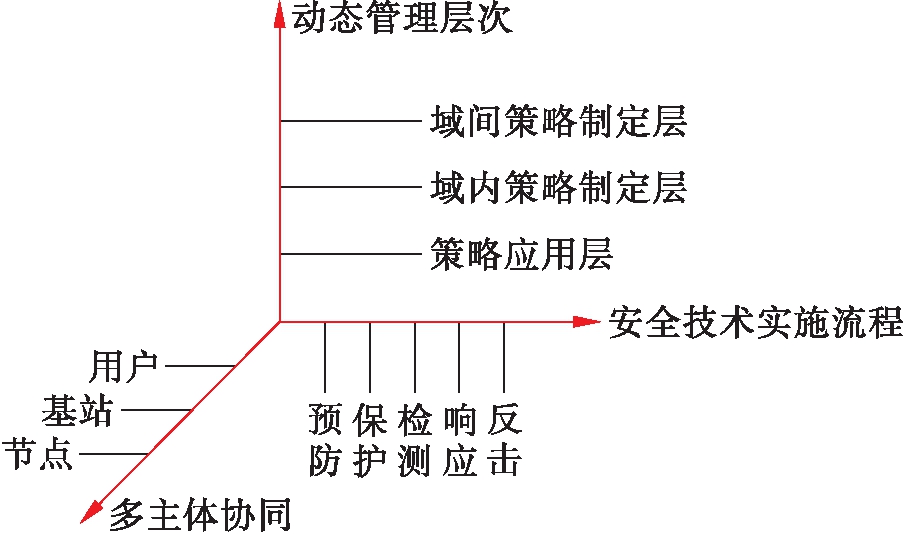

本文的安全模型需要融合攻击检测、密钥分发和证书更新等多种安全技术,实现无线网络的智能化和安全性的统一.遵循此设计原则,安全模型是需融合多项安全技术的循环决策系统,其实施流程为“预防”、“保护”、“检测”、“响应”和“反击”.需要说明的是,只有多个主体协同合作,模型的防御能力才能得到提升.本文制定的安全模型智能化动态防御策略架构如图1所示.

图1 主动式动态防御模型架构图

Fig.1 Architecture of active dynamic defense model

在设计过程中,安全模型是基于3个假设设计的,具体说明如下:

1) 由于无线网络使用点对点的通信模式,因此网络节点的设备具备一定的存储和计算能力,其功率满足加密算法要求.

2) 为了保障网络数据的机密性,点对点的加密算法把密钥和证书等重要信息保存到可信第三方.

3) 在网络的检测范围内,汇聚点和传感器等节点设备具备一定的检测与响应入侵能力,同时可以自由移动.

2 安全模型

基于智能化的动态防御技术,本文利用移动智能节点等设备,设计了无线传感器网络的安全模型.

2.1 动态管理

无线网络由具有智能化特点且功能各异的传感器节点组成.基于此结构,本文提出无线传感器网络的动态管理方式,即通过动态改变无线网络的拓扑,灵活地配置网络的各个安全域,从而平衡网络的安全需求、计算资源、运行时间和扩展性等多方面指标.

为了阐述动态防御技术,本文以网络节点的动态变化为例,描述本文安全模型的运行过程.设某一网络中包含3个安全域,即S1、S2和S3,其原始拓扑策略为:域S1的直属子节点集合为{S2,S3},而域S2和S3的直属子节点集合为空集.由于环境改变,拓扑需要改动其策略,具体描述为:域S2的直属子节点集合为{S1,S3},S1和S3的直属子节点集合为空集.该拓扑策略的调整步骤为:

1) 当检测到网络的拓扑发生变化时,制定层按照预定的动态策略和域间策略,对域间拓扑策略进行配置;

2) 位于域间策略制定层的基站和节点,通知各个安全域内的节点,改变域内拓扑策略;

3) 安全域内各个节点应用和执行更新后的拓扑策略.

2.2 反应信息处理

安全模型需融合监测入侵、网络嗅探和伪装等多种技术,才能遵循一定的流程,抵抗敌手的各种攻击[11],这些流程的环节由扫描、反击和伪装3个线程实现.为了抵抗敌手的各种攻击,这3种线程按照以下的说明进行工作:

1) 扫描线程.一般而言,无线网络的某节点与其安全域内的其他节点均建立连接,若节点处于关闭状态,则该节点无法正常工作;若节点处于监听状态,则连接成功.建立连接后,扫描线程所有的节点,剔除睡眠节点,记录活跃节点的物理地址与隐患信息,生成实时的安全隐患表.

2) 反击线程.反击线程执行信息处理的大多数工作,其工作内容主要包括以下几点:

①获取安全节点和分析通信的数据包,使用规则与转换设备生成数据包的特征库;②利用检测技术,从特征库中提取数据包的特征信息,通过对比节点的知识库,判断无线网络是否受到攻击;③若无线网络受到攻击,则将该攻击的信息记录到攻击数据库中;④利用规则生成设备,归纳攻击数据库的信息,建立规则库;⑤以规则库为基础,利用规则转换设备形成入侵行为的规则表,避免攻击的多次发生;⑥响应模块应对攻击行为做出实时响应,若知识库存在相应的安全策略,则系统采取列入黑名单、报警或切断连接等操作,否则知识库记录该攻击行为,由上层设备提出安全策略;⑦若无线网络配备诱骗子网,则响应模块应及时判断攻击行为,诱骗子网实施反击行为.

3) 伪装线程.根据知识库中攻击行为的记录,模型主动设立诱骗和伪装设备,分析攻击方的扫描行为,令攻击者获取节点的开放状态信息,封锁无线网络的真实数据包,从而隐藏真实的无线传感器网络,诱骗攻击者进入诱骗子网.

2.3 分级联动

在无线传感器网络中,其安全主体主要由基站、汇聚节点和普通节点组成,这些主体各自需要承担不同的功能、权限,通过协同工作实现安全对抗.在多种主体之间,其联动和协同策略描述为:

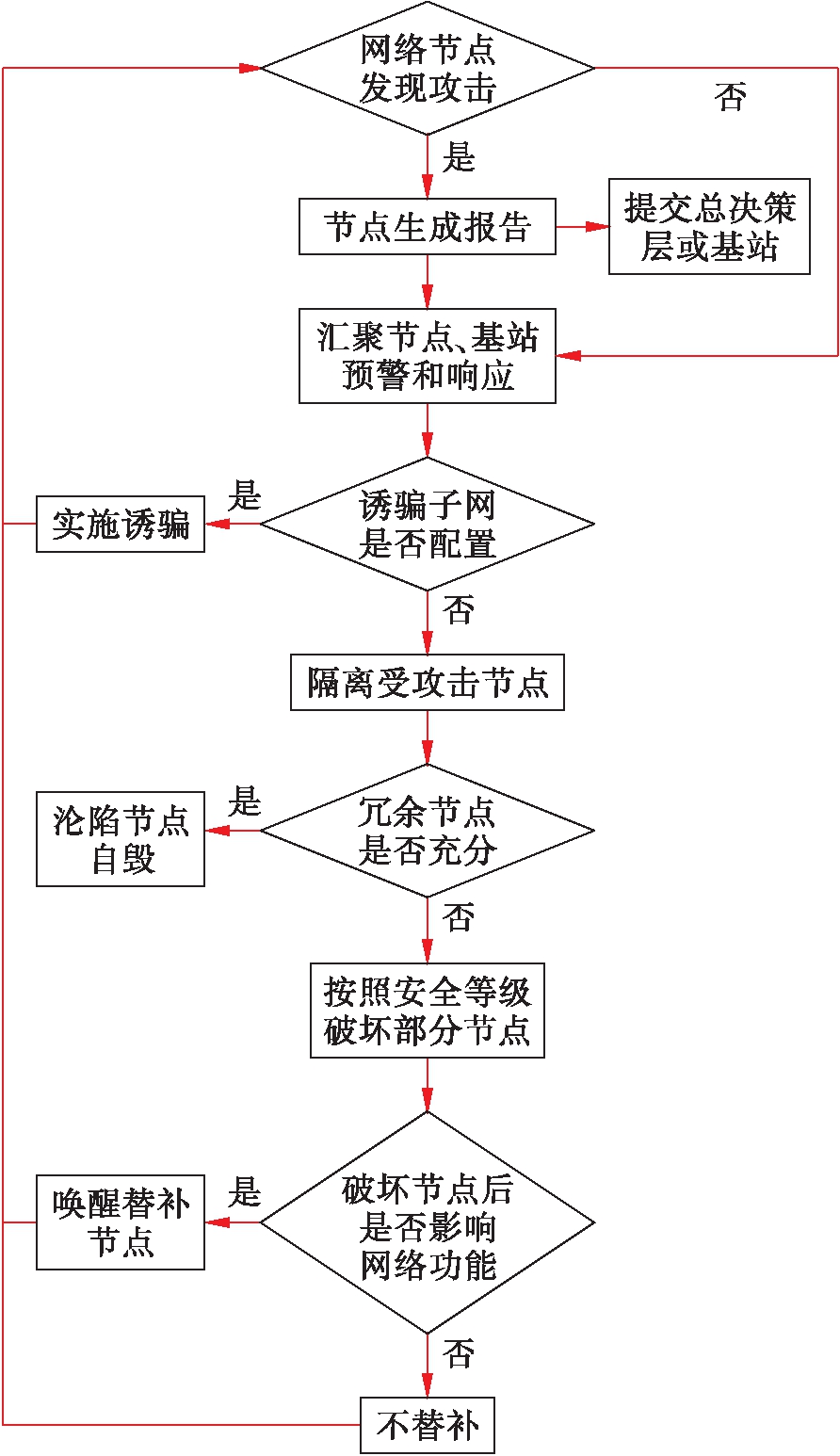

1) 当发现攻击后,受到攻击的节点将攻击消息传送给总决策层,同时通知汇聚节点和基站,由总决策层下达改变路由的命令,对攻击者实施诱骗.

2) 若无线网络未配备诱骗子网,则基站和汇聚节点隔离受到攻击的节点,避免较大的损失.

3) 若某节点感知可能出现的攻击,则该节点删除自身所有的数据和密钥.

4) 当多个节点受到攻击时,为了提高网络通信的可靠性,按照节点的重要程度,在不启用替补节点的前提下,该网络首先破坏安全等级较低的节点.

5) 若破坏节点较多,影响网络的正常运行,则无线网络启用替补节点.

分级联动策略流程图如图2所示.

图2 分级联动策略图

Fig.2 Hierarchical linkage strategy

3 软件仿真

为了验证安全模型的有效性,本文采用NS2(Network Simulator 2)软件对提出的安全模型进行了仿真.

3.1 仿真设计

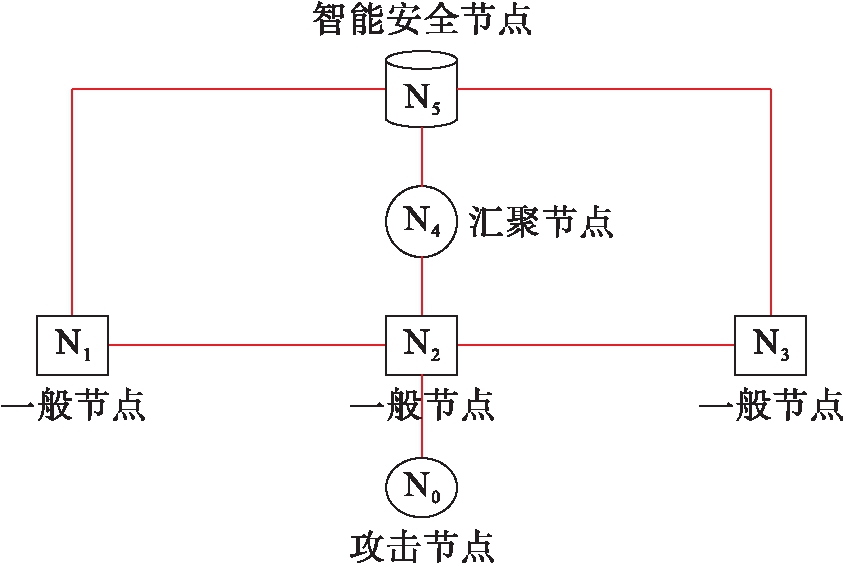

NS2软件是一种适用于网络研究的仿真软件,常被用于通信协议或网络体系结构的仿真.在仿真过程中,本文使用的NS2软件版本为NS-allinone-2.28,PC机CPU型号为Intel(R) Core(TM) i7-4790,主频为3.60 GHz,内存为8.00 GB,操作系统为Windows 7.在实际仿真中,本文设定了N0、N1、N2、N3、N4和N5节点,其属性与相互连接关系如图3所示.

当网络处于正常状态时,N1主要通过N2将大量数据传送到N4.在仿真时,本文设置传送数据的频率为每0.1 s一次.某一时刻N0受到攻击后,干扰N2节点的数据转发,将N2原来到N4的数据发送到N1,因此重要数据在N2与N1之间反复传递,汇聚节点N4失去其功能,导致无线网络无法正常工作.

图3 仿真网络结构图

Fig.3 Simulated network structure

按照本文提出的安全模型,无线网络将通过N5实施预定的安全策略.根据该安全策略,在检测N1和N2的数据循环后,网络获取其他节点备份的初始路由表信息,判断节点的路由信息是否被破坏,得到判断结果,更新网络的路由信息.其中,N2节点的判断方法是:利用新路由向N2发送测试包,启动定时器,若N2的路由表正常,则在规定时间内,网络其他节点收到响应包,这表明N2的路由信息是正确的;否则,网络返回错误信息,N2的路由信息受到攻击.

3.2 仿真结果与分析

在仿真过程中,本文使用Trace文件记录无线网络的多个状态,再利用MATLAB软件分析Trace文件,得到相关的仿真结果.

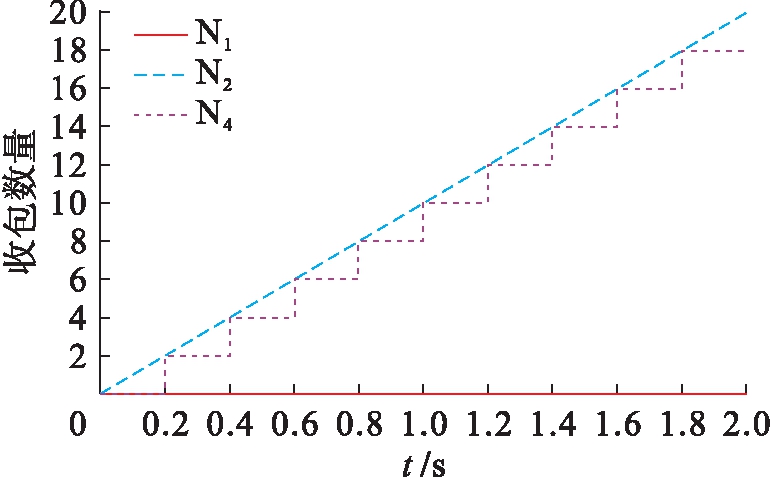

图4为正常状态时节点收包数据图,由图4可知,N1没有收到数据,因为N1发到N4的数据需要N2进行转发,所以,N2和N4的收包数据量一并增加.此外,由于存在网络延迟,所以N4的收包数据量滞后于N2,因此出现了阶梯形状的曲线.

图4 正常状态时节点收包数据图

Fig.4 Node receiving packet data in normal state

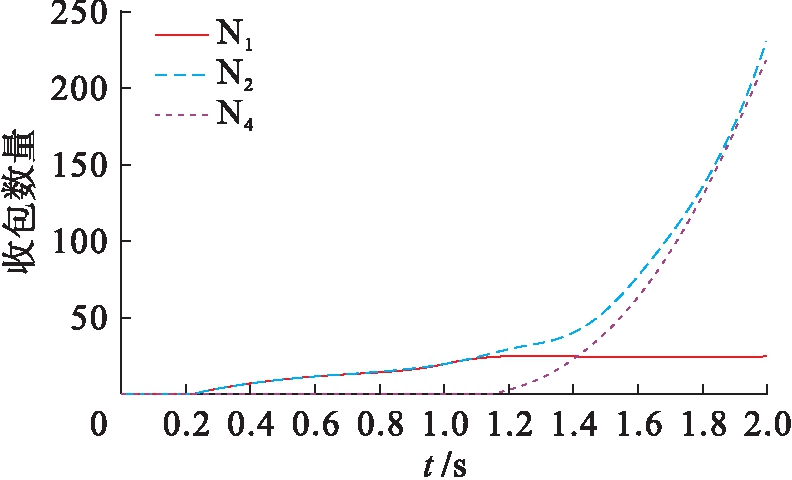

图5为受攻击时节点收包数据图,在1.0 s之前由于网络未受到攻击,即N1未收到数据,N2和N4的数据量同时增加;在1.0 s之后,N4再也没有收到数据包,所以其收包数据量没有发生改变,而N1和N2的收包数据量均在快速增加.这表明数据包在N1与N2之间不断地循环,攻击是有效的.

图5 受攻击时节点收包数据图

Fig.5 Node receiving packet data under attack

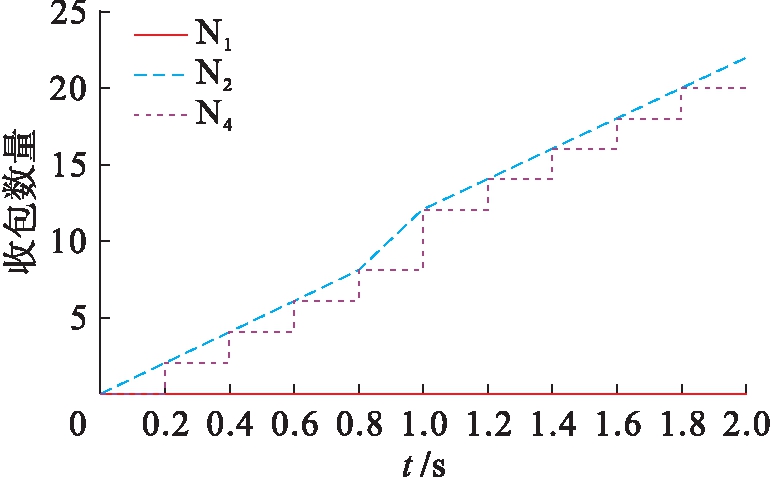

图6统计了网络节点加入安全模型后的收包数据量.在1.0 s之前网络的所有节点与正常状态是相同的;在1.0 s之后,N2收到了攻击数据包,在安全模型的干预下,N2的路由表未发生变化,且N2和N4同时收到了路由测试响应包,而N2收到数据包总是比N4多一个.由图6和图4对比可知,当加入安全模型后,无线网络基本未受到攻击行为的影响,其收包数据量与正常状态基本一致.

图6 应用安全模型的节点收包数据图

Fig.6 Node receiving packet data under security model

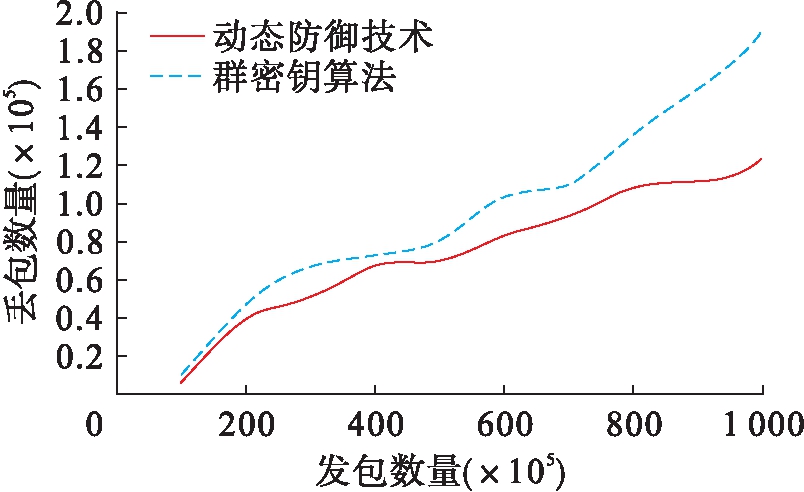

为了衡量复杂网络环境中安全模型的互动性能,文中利用NS2软件分别统计基于群密钥算法和基于动态防御技术的安全模型在复杂网络环境下的丢包个数,其具体数据变化如图7所示.由图7可知,随着发包数量的不断增加,安全模型的丢包数量均不断增加,其中,在相同网络发包数量的情况下,基于动态防御技术的安全模型丢包数量要远小于群密钥算法的丢包数量.这表明文中提出安全模型的网络通信性能优于基于群密钥算法的安全模型.

4 结 论

利用智能化的动态防御技术,本文设计了无线传感器网络的安全模型,并对该模型进行仿真,获取了较为优秀的结果.然而,无线传感器网络的安全技术研究仍处于初始阶段,依旧存在较大的发展和提升空间,文中所提出的安全模型仍旧难以抵抗多种未知的网络攻击,该模型仍然存在一定的安全隐患.如何将神经网络算法融合到无线网络的安全模型中,如何协调汇聚节点与基站主要功能和安全功能之间的关系,这些问题在文中所提出的安全模型中并没有考虑过,这将是我们未来需要重点研究的问题,也是作者下一步研究的方向.

图7 基于群密钥和动态防御技术的安全模型丢包数量统计

Fig.7 Statistics of lost packet amount under security models based on group key and dynamic defense technology

[1] 冯维,王凤,许丹,等.无线传感器网络联合安全路由和功率分配优化算法 [J].传感技术学报,2019,32(4):610-617.

(FENG Wei,WANG Feng,XU Dan,et al.Joint secure routing and power allocation optimization algorithm for wireless sensor networks [J].Journal of Sensing Technology,2019,32(4):610-617.)

[2] 张昊,宋杰,罗名君.基于MD5算法的分布式无线传感器网络数据安全传输方法研究 [J].苏州科技大学学报(自然科学版),2019,36(1):68-74.

(ZHANG Hao,SONG Jie,LUO Ming-jun.Research on data security transmission method of distributed wireless sensor networks based on MD5 algorithm [J].Journal of Suzhou University of Science and Technology (Natural Science Edition),2019,36(1):68-74.)

[3] 余修武,梁北孔,周利兴,等.基于网络分区和路径能耗的深井无线传感器网络多簇首路由算法 [J].中国安全生产科学技术,2019,15(1):34-39.

(YU Xiu-wu,LIANG Bei-kong,ZHOU Li-xing,et al.Multi cluster head routing algorithm for deep well wireless sensor networks based on network partition and path energy consumption [J].China Production Safety Science and Technology,2019,15(1):34-39.)

[4] 孙亚慧,李峰.一种基于路径的双向认证机制 [J].电子科技,2017,30(2):177-179.

(SUN Ya-hui,LI Feng.A path-based two-way authentication mechanism [J].Electronic Science and Technology,2017,30(2):177-179.)

[5] 杨函.基于无线传感器的普适计算系统安全性探讨 [J].电子科技,2018,31(4):33-35.

(YANG Han.Probe into the security of ubiquitous computing system based on wireless sensor [J].Electronic Science and Technology,2018,31(4):33-35.)

[6] 陈鸿龙,王志波,王智,等.针对虫洞攻击的无线传感器网络安全定位方法 [J].通信学报,2015,36(3):106-113.

(CHEN Hong-long,WANG Zhi-bo,WANG Zhi,et al.Wireless sensor network security location method for worm hole attacks [J].Journal of Communications,2015,36(3):106-113.)

[7] 吴景红,刘迅.ZigBee技术与信息融合在煤矿安全监测中的应用与研究 [J].煤炭工程,2018,49(10):55-58.

(WU Jing-hong,LIU Xun.Application and research of ZigBee technology and information fusion in coal mine safety monitoring [J].Coal Engineering,2018,49(10):55-58.)

[8] 齐世霞.无线传感器网络数据安全融合技术的优化 [J].电子技术与软件工程,2019(18):218-219.

(QI Shi-xia.Optimization of data security fusion technology in wireless sensor networks [J].Electronic Technology and Software Engineering,2019(18):218-219.)

[9] Perrig A,Szewczyk R,Tygar J D,et al.Security protocols for sensor networks [J].Wireless Networks,2017,23(5):521-534.

[10] Chan H,Perrig A,Song D.Random key predistribution schemes for sensor networks [C]//Proceedings of the IEEE Conference on Symposium on Security and Privacy.CA,USA,2003:197-213.

[11] 周珑,郭威,王建永,等.基于神经网络算法的网络安全评价模型 [J].沈阳工业大学学报,2018,40(4):426-430.

(ZHOU Long,GUO Wei,WANG Jian-yong,et al.Network security evaluation model based on neural network algorithm [J].Journal of Shenyang University of Technology,2018,40(4):426-430.)