计算机网络获取、利用信息的能力逐渐增强,不仅扩大了沟通范围,还降低了信息资源采集成本,节省了人力、物力和时间.然而,由于互联网的开放性,导致网络入侵现象时有发生,造成机密信息泄露、核心技术被窃取、关键程序被篡改等,经济损失巨大[1].电力监控系统中包含海量电网信息,一旦遭遇网络入侵将会对电网造成巨大损失,然而电子证据具有隐蔽性、可篡改性、可复制性、可伪装性以及可删除性等特点,要想在庞大数据中追踪并捕获到异常入侵数据就变得非常困难[2].在上述背景下,国内外相关专家对证据获取进行了深入研究,设计了各种入侵证据自动获取系统,如基于数据挖掘的网络入侵证据获取系统、基于协议分析的网络入侵证据获取系统以及基于多代理的网络入侵证据获取系统.然而,以上这些入侵证据获取系统都只针对静态网络,对于现在更为流行的动态网络而言,入侵者的入侵证据会随着网络的运行逐渐被掩盖,因此利用传统方式进行入侵证据获取的应用效果并不好[3].为此,本文提出一种专门针对动态网络的入侵证据获取系统,该系统与入侵监测系统、防火墙以及HoneyPot等网络安全技术相结合,通过实时采集数据包对其进行入侵检测,并分析入侵目的,在确保安全的前提下获取入侵证据.基于动态网络的入侵证据获取系统可以说是在入侵发生时就可以获取入侵证据的一种即时系统[4],使获取系统运行处理能力有了极大的提高和改善.

1 入侵证据获取系统设计

1.1 动态网络结构特性分析

相比静态网络,动态网络更为复杂,且可变性较强,导致网络电子证据具有不同于传统证据的特殊性:多态性.由于网络动态的特性,使得网络电子入侵证据的表现形式也是多种多样的.入侵以电磁介质为载体,当非法者入侵后,产生的入侵证据主要是以电子的方式储存在电磁介质上[5-6],其注定了证据会随着网络运行逐渐消失.

1.2 系统整体结构框架及设计原则

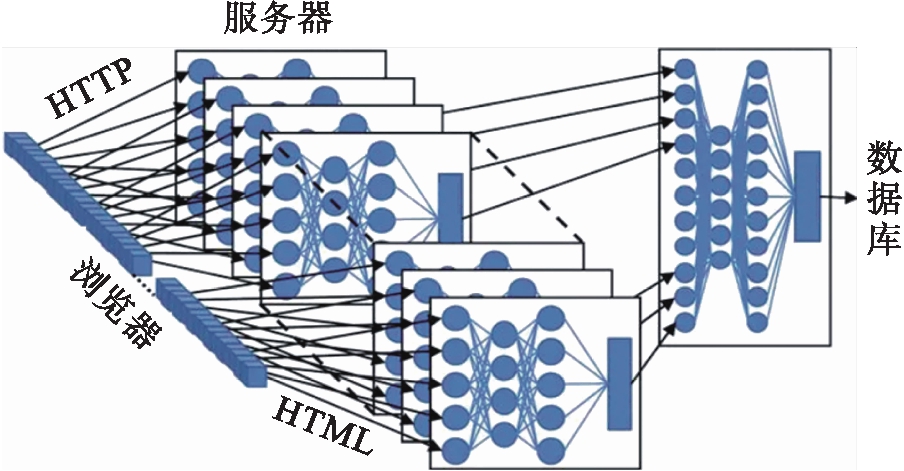

用于电力监控系统的入侵证据获取系统设计采用B/S三层结构模式,如图1所示.该结构最大特点就是维护工作量大大减少、易部署,而且页面动态刷新,响应速度明显加快.

图1 B/S三层结构

Fig.1 B/S three-layer structure

系统主要分为采集层、处理分析层以及显示层.位于底端的采集层负责采集包含网络入侵行为的所有可疑数据;处理分析层主要负责对采集到的数据进行异常检测分析,提取入侵证据;显示层主要作用是显示入侵证据获取结果,并以此制定决策,采取相应的措施进行入侵防御[7].

系统设计需要遵循以下几点原则:1)要保证证据获取的及时性,尽可能跟上入侵发生速度,缩小影响范围[8];2)所设计系统需要具有较好的保护性能,保证获取到的入侵证据的原始性;3)系统还需具有全天随时取证的能力,入侵随时有可能发生,系统也要伴随启动,随时监控入侵行为[9].

1.3 系统模块设计

本文所设计的系统模块包括监控采集模块、预处理模块、数据传输模块、中心分析模块以及显示模块.

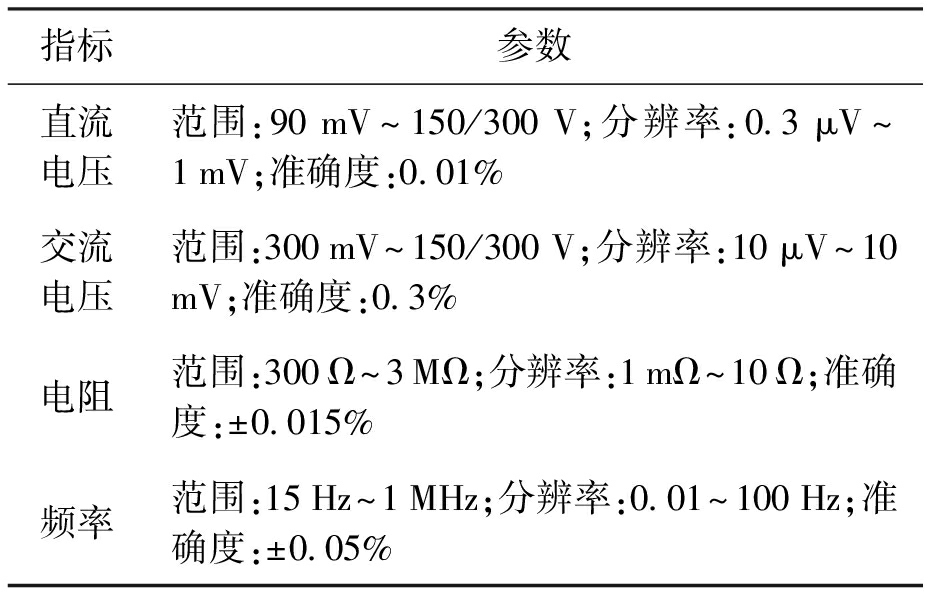

1) 监控采集模块.入侵证据获取的首要工作就是采集网络中异常数据,因此需要在不同网段设置多个网络数据采集器,完成多种类型数据的分布式动态采集取证工作.该模块当中主要硬件设备就是NetDAQ 2640网络数据采集器,该采集器将多个高精度高速度的数据采集单元用计算机网络连成一个系统,其主要技术指标[10]如表1所示.

表1 网络数据采集器主要技术指标

Tab.1 Main technical indicators of network data collector

指标参数直流电压范围:90mV~150/300V;分辨率:0.3μV~1mV;准确度:0.01%交流电压范围:300mV~150/300V;分辨率:10μV~10mV;准确度:0.3%电阻范围:300Ω~3MΩ;分辨率:1mΩ~10Ω;准确度:±0.015%频率范围:15Hz~1MHz;分辨率:0.01~100Hz;准确度:±0.05%

2) 数据预处理模块.采集器采集到的信息(如日志、审计信息等)并不能作为入侵证据,即入侵证据隐藏在采集到的数据中,因此需要对采集到的数据进行预处理,包括数据集成、数据清洗等,从而达到统计数据格式、缩减数据规模的目的,而这些流程主要依托一个预处理芯片TMs320LF2407 APGEA[11-12]发挥作用.该芯片主要技术指标参数如下:封装144LQFP;核心尺寸16位;I/O数41;程序存储容量64 kB;电压电源3~36 V;工作温度-40~85 ℃.

设计模块具体运行步骤如下:

1) 数据集成.在数据集成过程中,各数据源采用全局模式排布,据此用户可以简易接收各数据源的数据.数据结构、语义及将要进行的操作可以通过全局模式来描述.数据集成系统接收到用户请求,会立即将数据转换为各数据源,执行用户请求.

由于采集到数据信息来自不同数据源,其格式、特点性质等均有所不同,因此要想准确获得入侵证据,需要进行集成,按照统一的模式运行.目前数据集成方式有3种:联邦数据库、中间件集成以及数据仓库法.本系统选择数据仓库法进行集成,主要包括抽取、转换、加载3个步骤.

2) 数据清洗.数据清洗目的是滤除原始数据中的无关数据、冗余数据、噪声数据,删除与需要挖掘数据无关的部分,并寻找缺失值、异常特征等.数据清洗即数据的预处理过程[13],根据拉格朗日方程得到入侵数据的差值多项式为

(1)

式中:n为入侵数据总数量;xi为第i个入侵数据;xj为第j个缺失的入侵数据.将缺失的入侵数据代入xj即可求得入侵数据缺失值.

采用非局部均值滤波算法滤除冗余数据,其计算表达式为

(2)

非局部均值滤波算法能够根据数据间的相似性,智能滤除冗余数据,得到的滤除结果较为准确.

3) 数据传输.各模块之间需要一个连接媒介进行传输,将采集并处理好的包含入侵证据的数据传输到中心分析器中.在数据传输模块中用到的硬件为串行外设接口(SPI),它是一种高速、全双工、同步的通信总线,该设备采用并行通信的方式进行数据传输,优点是可以在同一时刻发送多位数据,且发送速度快.

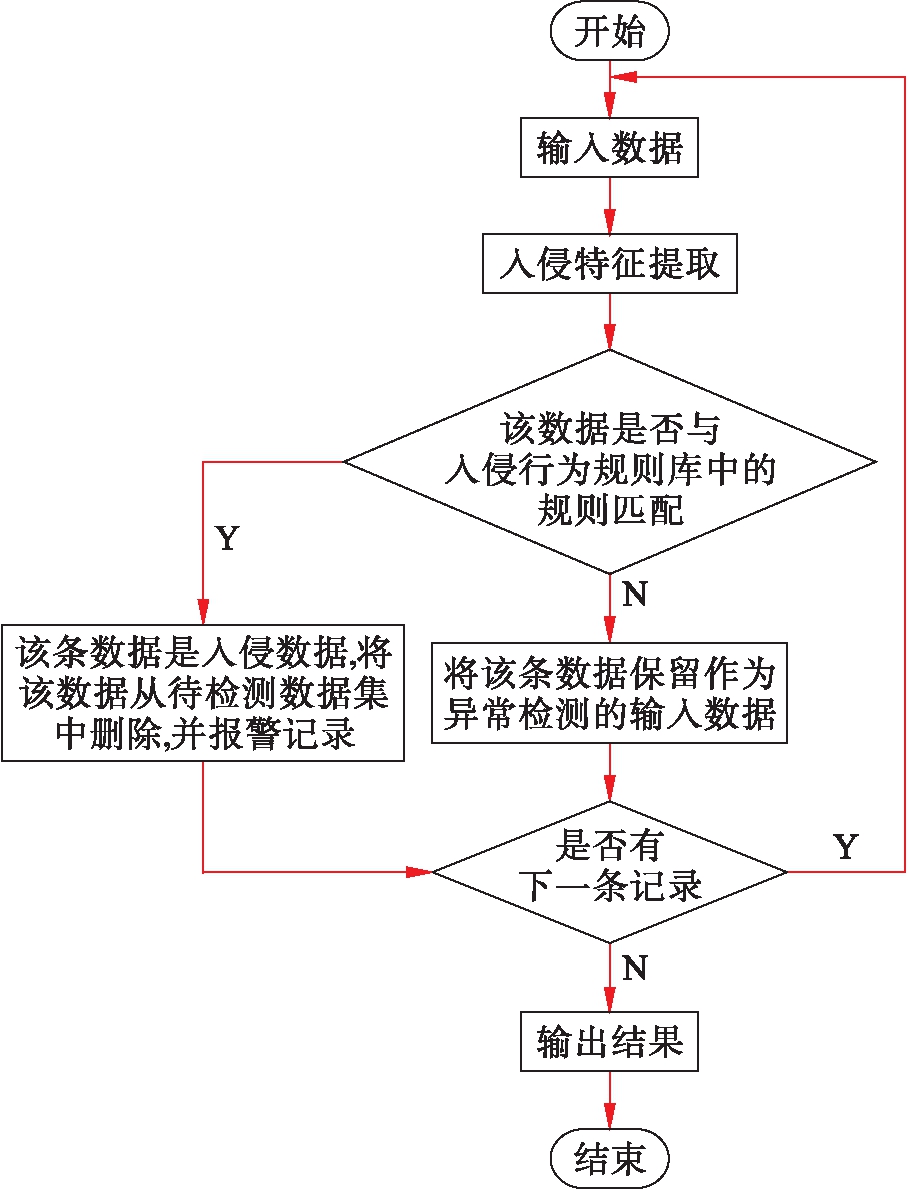

4) 数据分析.中心分析器接收传输过来的数据,并对数据进行检测和分析,从大数据中提取出入侵证据,其数据分析基本流程如图2所示.

5) 控制台显示.在入侵证据提取出来后,需要将其呈现给用户,实现人机可视化交互,这些功能主要通过控制台来实现.控制台的功能包括结果显示、命令输出、系统各参数配置、运行管理以及维护等.

图2 数据分析流程

Fig.2 Flow chart of data analysis

2 系统处理性能仿真测试

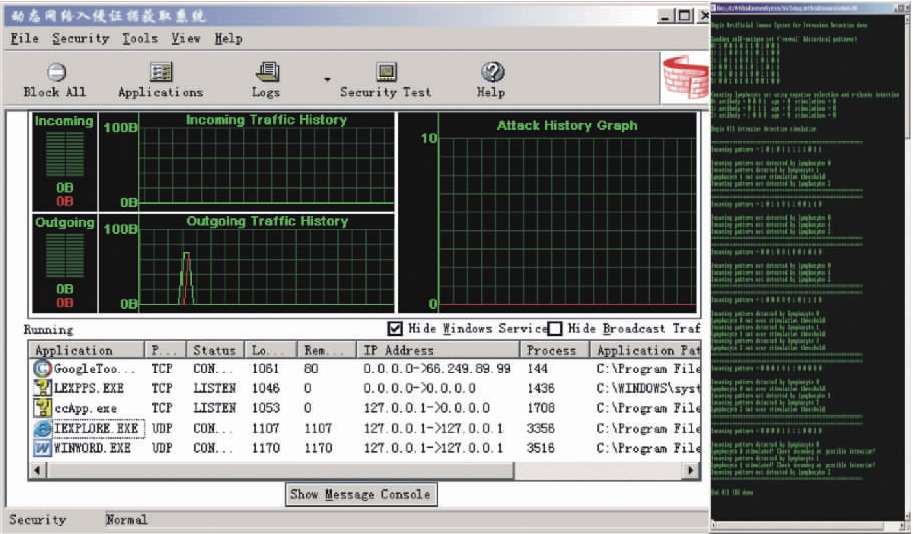

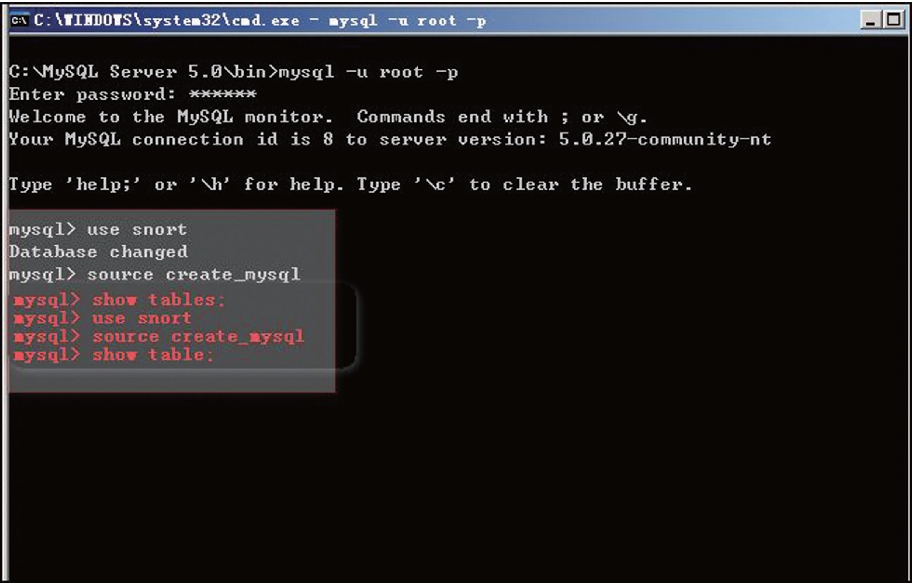

为验证系统的处理能力,本文进行了仿真测试,测试环境如下:Inter Core2 E7300 2.66 GHzCPU;1 GB内存;Window XP Professional系统;Eclipse3.5开发环境.系统的处理能力主要通过系统检测能力、最大包处理能力、平均包处理能力以及证据获取耗时等4个指标进行测定.测试组主要包括:实验组(基于动态网络的入侵证据获取系统)和对照组(基于数据挖掘的网络入侵证据获取系统、基于协议分析的网络入侵证据获取系统以及基于多代理的网络入侵证据获取系统).系统操作界面如图3所示.

图3 基于动态网络的入侵证据获取系统操作界面

Fig.3 Operation interface of intrusion evidence acquisition system based on dynamic network

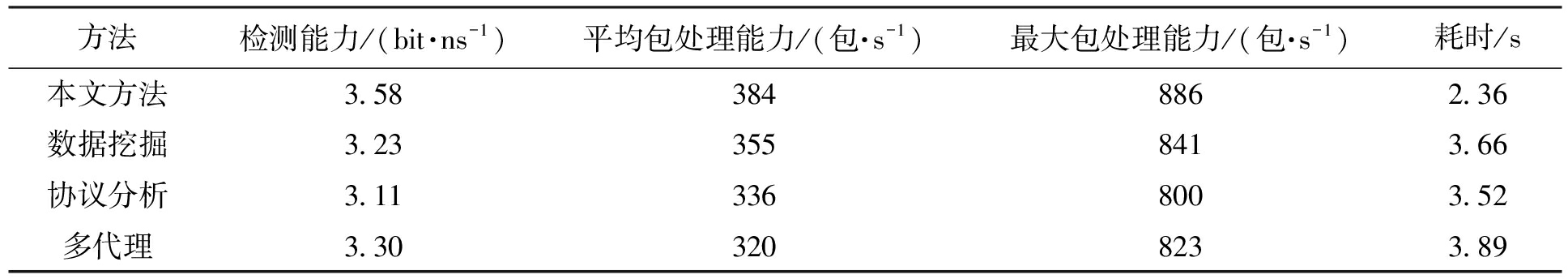

实验输入的样本数据来自江西省电力监控系统的5 000个电网数据,样本数据中攻击类型的数据占总数据的3%,其余为正常类型数据.利用4种方法进行处理能力测试,结果如表2所示.

表2 4种方法处理能力对比

Tab.2 Comparison of processing capability among four methods

方法检测能力/(bit·ns-1)平均包处理能力/(包·s-1)最大包处理能力/(包·s-1)耗时/s本文方法3.583848862.36数据挖掘3.233558413.66协议分析3.113368003.52多代理3.303208233.89

根据表2可以看出,利用本系统进行入侵证据获取,得出的系统检测能力、最大包处理能力、平均包处理能力以及证据获取耗时等4项指标值均要好于其他算法,由此可知本系统的处理性能更为优越,达到了本次研究的预期目标.

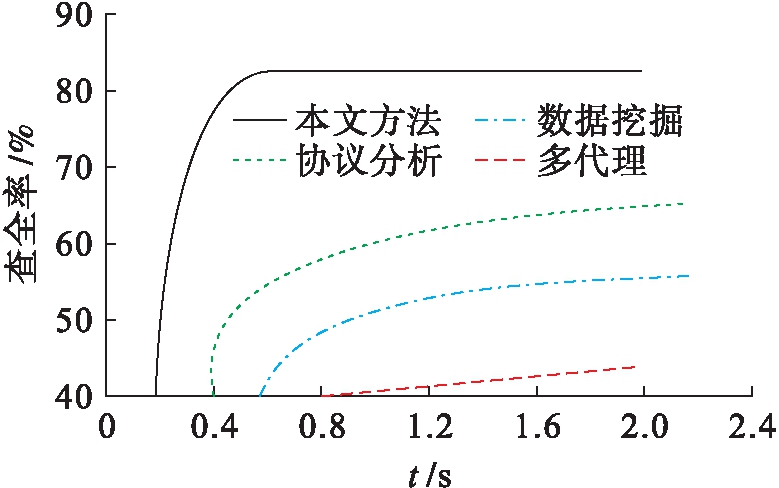

为验证所提方法对入侵证据获取的查全率,在选取的样本数据中混入4条APT攻击数据,采用所提方法与其他3种算法进行对比分析,其中混入的APT攻击数据如图4所示,查全率输出结果如图5所示.

图4 混入的APT攻击数据

Fig.4 Blended APT attack data

图5 查全率输出对比

Fig.5 Output comparison of recall rate

通过图5可以看出,本文方法的查全率在80%以上;基于协议分析的网络入侵证据获取系统的查全率为64%;基于数据挖掘的网络入侵证据获取系统的查全率为52%;基于多代理的网络入侵证据获取系统的查全率为42%.由此证明所提方法查全率高,错误率低.

3 结 论

电力监控系统由于其开放性,导致网络入侵现象频繁发生.电网信息被盗取泄露,造成严重损失,因此,维护电网安全运行,获取非法者的入侵证据具有重要的现实意义.本文针对当前基于数据挖掘、基于协议分析以及基于多代理的3种传统入侵证据获取系统存在的不足,设计了一种基于动态网络的入侵证据获取系统.该系统主要解决了动态网络安全问题,经测试,本系统检测能力、最大包处理能力、平均包处理能力以及证据获取耗时等指标均更为优越,由此说明本系统的处理能力更为优越,能够有效捕获网络入侵证据,保证电网的安全运行.

[1]范颖,杨晶.无线传感网络中基于规则预设的集中式入侵检测系统 [J].现代电子技术,2018,41(6):125-128.

(FAN Ying,YANG Jing.A rule-predefined centra-lized intrusion detection system for wireless sensor networks [J].Modern Electronics Technique,2018,41(6):125-128.)

[2]李军华,仲俊祥.多组件协作式网络安全入侵检测系统设计 [J].现代电子技术,2017,40(22):66-68.

(LI Jun-hua,ZHONG Jun-xiang.Design of multi-component cooperative network security detection system against intrusion [J].Modern Electronics Technique,2017,40(22):66-68.)

[3]李民政,蓝剑平.时空域信息融合的智能家居入侵检测算法 [J].北京邮电大学学报,2017,40(3):76-84.

(LI Min-zheng,LAN Jian-ping.Smart home intrusion detection algorithm based on spatial-temporal field information fusion [J].Journal of Beijing University of Posts and Telecommunications,2017,40(3):76-84.)

[4]王明,李剑.基于卷积神经网络的网络入侵检测系统 [J].信息安全研究,2017,11(3):990-994.

(WANG Ming,LI Jian.Network intrusion detection model based on convolutional neural network [J].Journal of Information Security Research,2017,11(3):990-994.)

[5]蔡芳.采用防火墙和入侵检测系统联动模型实现企业网安全方法研究 [J].电脑知识与技术,2017,13(19):34-35.

(CAI Fang.Research on the security method of enterprise network by using a linked model of firewall and intrusion detection system [J].Computer Knowledge and Technology,2017,13(19):34-35.)

[6]侯平智,张明,徐晓滨,等.基于K近邻证据融合的故障诊断方法 [J].控制与决策,2017,32(10):1767-1774.

(HOU Ping-zhi,ZHANG Ming,XU Xiao-bin,et al.Fault diagnosis based on KNN evidence fusion [J].Control and Decision,2017,32(10):1767-1774.)

[7]李威,顾海林,黄兴.网络被入侵后的信号检测系统设计与优化 [J].现代电子技术,2017,40(3):58-61.

(LI Wei,GU Hai-lin,HUANG Xing.Design and optimization of signal detection system after network intrusion [J].Modern Electronics Technique,2017,40(3):58-61.)

[8]张伟,巢翌,甘志强,等.结合特征分析和SVM优化的Web入侵检测系统 [J].计算机仿真,2018,35(5):406-409.

(ZHANG Wei,CHAO Yi,GAN Zhi-qiang,et al.Design of Web intrusion detection system based on feature analysis and SVM algorithm optimization [J].Computer Simulation,2018,35(5):406-409.)

[9]李淑娟,王昌,张发祥,等.地埋式光纤入侵监测系统研究 [J].激光与光电子学进展,2017(1):83-89.

(LI Shu-juan,WANG Chang,ZHANG Fa-xiang,et al.Buried optical fiber intrusion monitoring system [J].Laser & Optoelectronics Progress,2017(1):83-89.)

[10]张阳,陈新.时域与频域特征的光纤安全系统入侵信号分析 [J].激光杂志,2017,38(6):104-107.

(ZHANG Yang,CHEN Xin.Fiber security system intrusion characteristic of time domain and frequency domain signal analysis [J].Laser Journal,2017,38(6):104-107.)

[11]马媛媛,周诚,李千目.关于网络中入侵节点信息优化检测仿真研究 [J].计算机仿真,2017,34(8):315-318.

(MA Yuan-yuan,ZHOU Cheng,LI Qian-mu.Simulation research on optimization of intrusion node information in network [J].Computer Simulation,2017,34(8):315-318.)

[12]林峻,严英杰,盛戈皞,等.考虑时间序列关联的变压器在线监测数据清洗 [J].电网技术,2017(11):3733-3740.

(LIN Jun,YAN Ying-jie,SHENG Ge-hao,et al.Online monitoring data cleaning of transformer considering time series correlation [J].Power System Technology,2017(11):3733-3740.)

[13]谢修娟,莫凌飞,朱林.基于关联规则的滥用入侵检测系统的研究与实现 [J].现代电子技术,2017,40(2):43-47.

(XIE Xiu-juan,MO Ling-fei,ZHU Lin.Research and implementation of misuse intrusion detection system based on association rules [J].Modern Electronics Technique,2017,40(2):43-47.)