由各种传感器节点自身结构构建的通信网络即为传感器网络,其主要特点是行为具有动态性与灵活度较高,其通信方式为单跳或多跳,被广泛应用于军事、医疗以及监测等领域[1].传感器网络内的各种传感器节点均具备了运算、通信及有限度感知等特殊的性能,可运用其内置传感器对监测对象信息实施采集与感知,同时经由协同运行方式运算处理初始感知信息并向用户传感器节点发送[2].传感器网络能够将大众感知世界的能力提升,达到普适运算的实时运算目的.但因传感器网络在通信时所依赖的介质不可靠,导致其易遭受攻击,存在较高的安全风险,故而在传感器网络使用过程中需对其安全风险实施有效地预测与控制,保障传感器网络的安全运行[3].

安全风险预测属于一类较为新颖的传感器网络安全技术,能够对传感器网络的总体安全运行情况予以描述,已逐步成为当下传感器网络安全研究领域内的重要课题[4-5].张莉艳[6]综合分析现有的大数据定义,提出涵盖大数据处理和应用两方面的概念.从大数据存储、应用等方面分析大数据面临的高风险,参考大数据相关技术标准,提出相应的安全应对措施;周神保等[7]分析智能推荐算法的基本情况以及相应算法特点,结合近年来智能推荐算法应用领域出现的安全问题,分析探讨了当前智能推荐算法存在的安全风险,并据此提出了一些对策建议;尚永强[8]构建一种基于小波支持向量机的计算机网络安全态势分析模型,获取计算机网络流量的原始变动轨迹,对预处理后的计算机网络流量,采用基于小波分解和支持向量机的网络流量预测模型,实现计算机网络安全态势分析.但上述方法无法实时精准地预测传感器网络安全风险,而属于大数据分析技术的最小二乘支持向量机(least squares support vector machines,LSSVM)方法,具有收敛精度高、学习与收敛速度快等特点[9].

安全风险控制是在安全风险预测的基础上对风险传感器网络所实施的风险控制,能够降低传感器网络的安全风险等级,避免传感器网络遭受攻击与俘获[10].分布式组密钥控制方法可适用于大规模无线传感器网络内,通过各个最近邻居头节点之间彼此协作的方式及时将组密钥更新,从而降低对手通过妥协节点攻击传感器网络的概率,完成对风险传感器网络的安全风险控制[11].

综合以上分析,本文提出一种基于最小二乘支持向量机的传感器网络安全风险预测方法,通过最小二乘支持向量机创建传感器网络安全风险预测模型,预测出传感器网络的安全风险等级,运用分布式组密钥控制方法对预测后风险传感器网络实施安全风险控制,降低风险传感器网络遭受攻击与俘获的概率,达到降低风险传感器网络整体安全风险等级的目的,为保证传感器网络安全稳定运行提供保障.

1 安全风险预测与控制

1.1 传感器网络安全风险预测方法

1.1.1 最小二乘支持向量机算法

选用最小二乘支持向量机创建传感器网络安全风险预测模型,对传感器网络安全风险实施预测[12].采集传感器网络运行数据构成预测样本集,并将其中60%数据作为训练样本集![]() 输入到最小二乘支持向量机算法内,其中,k为训练样本数量;第l个训练样本的输入与输出分别以xl、yl表示.通过最小二乘支持向量机所生成的最优分类面函数可表示为

输入到最小二乘支持向量机算法内,其中,k为训练样本数量;第l个训练样本的输入与输出分别以xl、yl表示.通过最小二乘支持向量机所生成的最优分类面函数可表示为

f(x)=ωTθ(x)+b

(1)

式中:ω为超平面权值向量;θ(·)和b分别为变换函数与阈值.

为实现结构风险最小化,式(1)可转换为

(2)

式中,ξi和γ分别为松弛变量与正则化参数.式(2)的约束条件为

yi=ωTθ(xi)+b+ξi (i=1,2,…,k)

(3)

调整式(3)为等式约束,并将拉格朗日算子αi(i=1,2,…,k)融入,所得的拉格朗日方程表示为

(4)

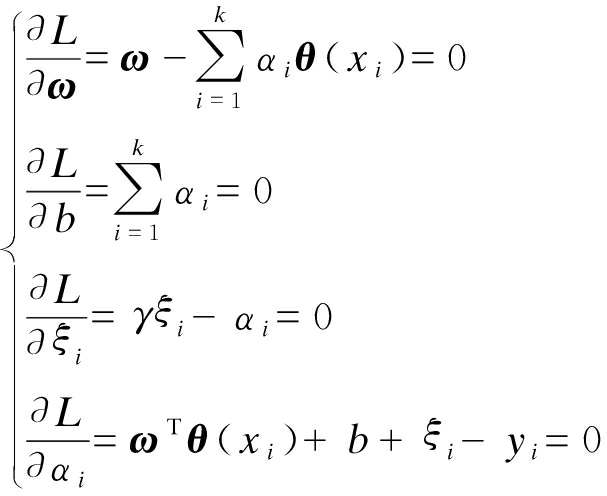

通过求解ω、b、ξ、αl的偏导数,同时令偏导数为0,可求得最小目标函数值,偏导数求解式为

(5)

通过对此二次规划问题实施求解,创建核函数,即

K(x,xi)=θT(x)θ(xi)

(6)

依据式(6)所获取到的最小二乘支持向量机决策函数为

(7)

式中,m为支持向量的数量.核函数定义为

(8)

式中,σ为核参数.

1.1.2 基于最小二乘支持向量机的传感器网络安全风险预测

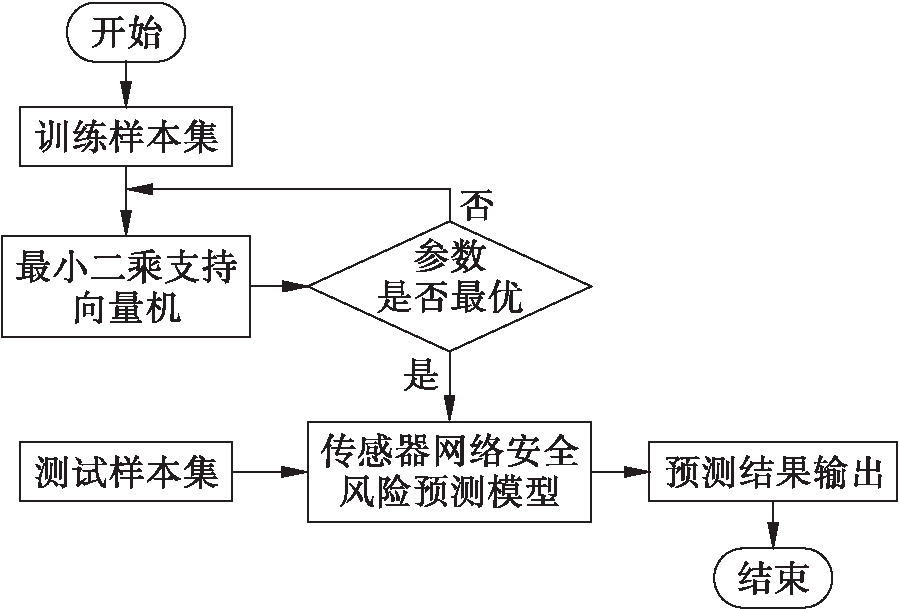

基于最小二乘支持向量机的传感器网络安全风险预测过程如图1所示.

图1 传感器网络安全风险预测过程图

Fig.1 Process chart of sensor network security risk prediction

具体预测过程描述如下:

1) 选取传感器网络的安全风险等级指标数据、攻击输入征兆和报警输入征兆等当作传感器网络安全风险的预测指标,对某一阶段内传感器网络的此类指标数据实施收集.

2) 划分传感器网络安全风险为危险(7.5,10]、一般(3.5,7.5]、安全(1.5,3.5]、非常安全[0,1.5]四个等级,当传感器网络安全风险为危险时,系统不需要用户注册,任何人均可以使用;当传感器网络安全风险为一般时,系统要求硬件具有一定的安全机制,用户在使用前必须登录系统;当传感器网络安全风险为安全时,可对敏感信息提供更高级的保护;当传感器网络安全风险为非常安全时,构成系统的所有组件的来源均得到保护.由相关专家以指标数据为依据,将传感器网络安全风险等级标记出来,由此形成传感器网络安全风险预测样本集.

3) 由样本集内随机抽选60%的样本数据作为训练样本集,其他40%样本数据作为测试样本集,最小二乘支持向量机运用训练样本集实施学习训练,训练100次后,输出训练结果,判断输出参数结果是否为最优参数,若输出参数为最优参数,构建传感器网络安全风险预测模型,若输出参数不是最优参数,通过最小二乘支持向量机再次迭代,建立非线性函数估计模型,根据结构风险最小化SRM原则,综合考虑正则化项与训练误差的平方和,将问题转化为约束二次优化问题,求解得出唯一最优解,输出最优参数,构建传感器网络安全风险预测模型.

4) 将测试样本集输入到所构建的传感器网络安全风险预测模型内,获得预测结果,完成传感器网络安全风险预测.

5) 为了将最小二乘支持向量机的学习与收敛速度提升,可归一化处理传感器网络安全风险等级值,归一化处理式为

(9)

式中:ymax为传感器网络安全风险等级的最高值;ymin为传感器网络安全风险等级的最低值.

1.2 传感器网络安全风险控制方法

当预测出传感器网络存在安全风险时,需对安全风险实施有效控制.通常此种情况下传感器节点资源受到限制并处在敌对的环境内,传感器网络遭受攻击与俘获的概率较大[13].在此选用分布式组密钥控制方法,通过运用最近距离邻居组长节点之间的协作对组密钥进行及时更新,将对手运用妥协节点攻击与俘获存在安全风险的传感器网络的概率降低,实现对风险传感器网络安全风险的有效控制[14].

1.2.1 风险传感器网络初始化

设预测后存在安全风险的传感器网络内传感器总数量为m,并将m个传感器划分成n组.为每个传感器节点各分配一个IDi作为此节点的唯一身份标志,同时提前将一个同基站共享的密钥GSij-BS分配给各个传感器节点.对预测后存在安全风险的传感器网络进行初始化,过程如下:

1) 完成对此传感器网络的部署之后,传感器节点以其部署位置与功能为依据,同时依据特定的规则或算法实施分组,将组长节点选取出来;由基站将节点密钥多项式eA(p,q,A)分配给随机A组组长节点HA,同时分配原始组密钥DG0与节点多项式eA(a,q,z)给此组随机普通节点a.

2) A组组长节点HA发送组播消息给其组内各个成员节点,可表示为

HA→CA∶(A,DG0)

(10)

同时将密钥信息发送到邻居组长节点,可表示为

HA→HB∶(A,eA(p,q,A),α,DG0)

(11)

式中:HB为随机邻居组组长节点;α为随机数.当HB接收HA所发送的消息之后,先对身份合法性实施检验,再将信息返回给HA,可表示为

HB→HA∶(B,eB(p,q,B),β,DG′0)

(12)

式中:β为随机数;DG′0为B组的原始组密钥.

以交互信息为依据,邻居组长节点所创建并更新的组长节点之间对密钥可表示为

GHB-HA=GHA-HB=eB(A,α,B)⨁eA(B,β,A)

(13)

1.2.2 密钥更新过程

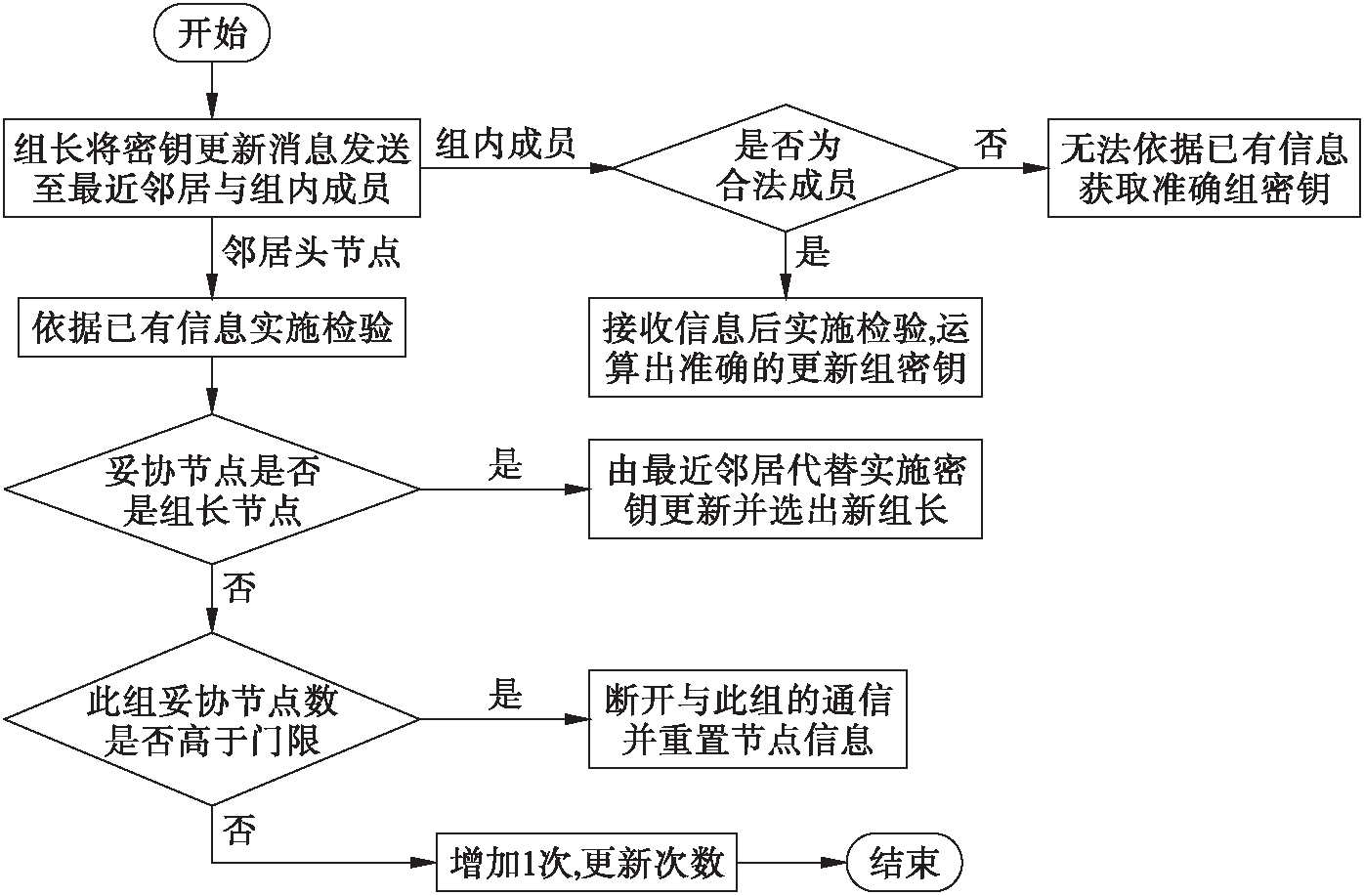

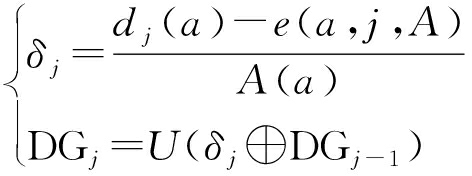

现有密钥更新方法在检验组密钥参数的准确性时,无法同时运算出更新组密钥,且需要通过检验多个节点,获取更新点密钥.为有效避免恶意节点对风险传感器网络实施长时间监控,并以此推算出组密钥信息,需周期性地更新传感器网络组密钥.当j阶段风险传感器网络内普通节点由于资源消耗干净或者遭受到恶意攻击导致其被撤销时,风险传感器网络应更新此节点所在组的组内密钥.假设此组为A组,如果此组的妥协节点数量未超出门限值,那么组内密钥更新信息δj与DGj可通过组长节点生成,同时由组长节点更新此组密钥,更新过程如图2所示.

图2 组密钥更新流程图

Fig.2 Flow chart of group key updates

更新过程步骤为:

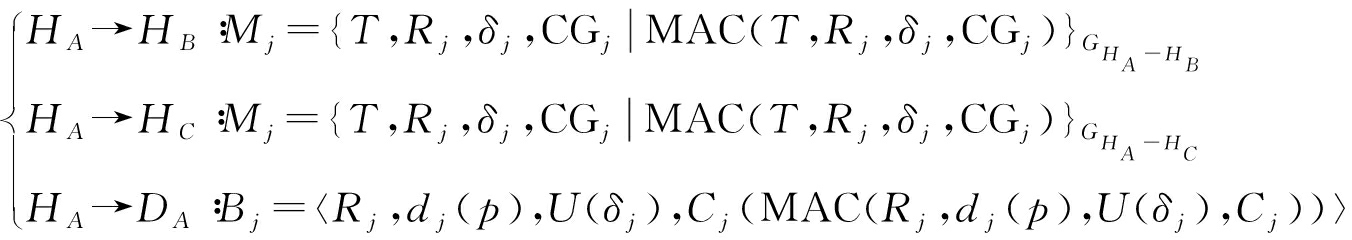

1) 由HA将密钥更新消息发送到距离其最近的邻居组组长节点HB和HC,并将组播消息发送到本组中[15],可依次表示为

(14)

式中:dj(p)=δjA(p)+e(p,j,A),A(p)=(p-r1)(p-r2)…(p-rm);T为更新时间.当组内成员DA接收到消息之后,对消息实施检验,检验组密钥参数准确性的同时运算出更新组密钥.以随机节点DGj-1、dj(p)、A(p)及a∈DA为依据,运算出DGj,即

(15)

哈希运算所获得的δj合并对比接收的U(δj),如果二者相等则依据式(15)得出组密钥;如果二者不相等则将消息丢掉.通过式(15)可知,仅有通过检验的合法节点方可获取到准确的δj,并得出更新组密钥DGj.

2) 当邻居组组长节点HB与HC接收到信息之后,以已有组密钥信息为依据检验DGj=U(δj⨁DGj-1),若此等式不成立,则将此信息丢掉,若此等式成立,则保存此信息;对DA内妥协节点数量实施运算,如果高于门限值,则向其他邻居组组长节点与基站发送消息,内容为A组已妥协,将同此组的通信断开并重置节点信息;如果未高于门限值,则将此信息接收并增加一次更新次数.依据上述密钥更新过程,能够有效减少恶意节点对风险传感器网络实施长时间监控,还可依据组密钥信息,周期性地更新传感器网络组密钥,以保障传感器网络安全运行.

2 仿真测试

2.1 测试对象

选用TinyDB传感器网络分布式数据库中三个月时间内的300条历史安全态势数据作为样本数据,按照攻击威胁度评估攻击强度的级别,并通过查看IDS报警日志来获取入侵攻击的次数.本文模拟入侵者在不同时间对传感器节点进行溢出攻击或者恶意扫描.

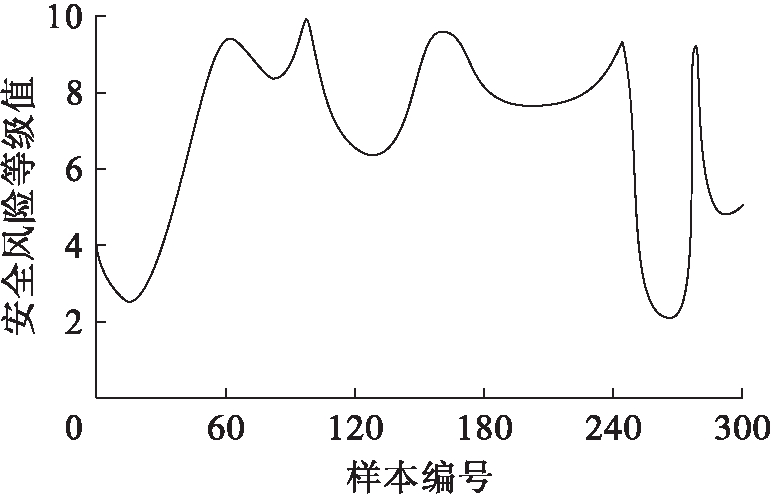

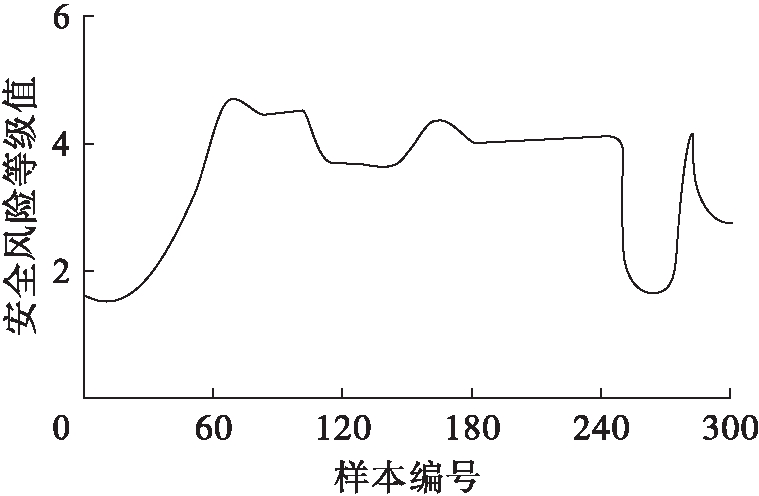

运用本文方法展开预测与控制,检验本文方法的预测效果与控制效果.实验传感器网络历史安全态势样本数据安全风险等级变化情况如图3所示.

图3 实验样本数据安全风险等级变化情况(Ⅰ)

Fig.3 Change of security risk level of experimental sample data (Ⅰ)

2.2 预测性能检验

2.2.1 学习速度与收敛效率检验

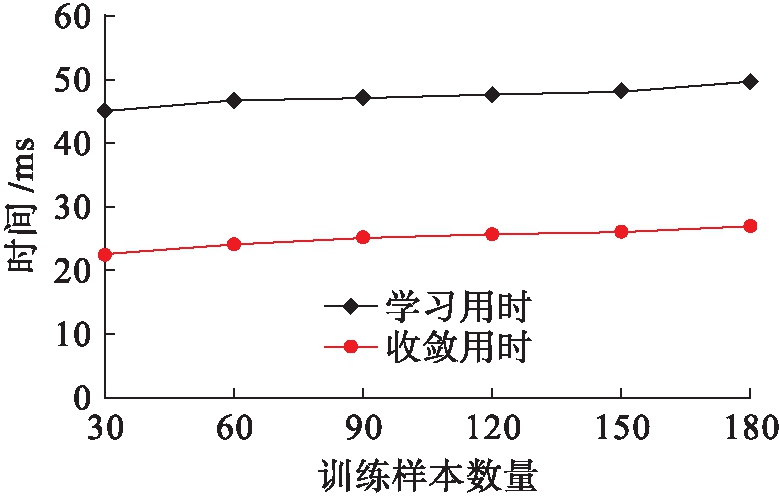

由实验样本数据内任意选取出的180条数据作为训练样本,测试样本为实验样本数据内余下的120条数据.运用本文方法对训练样本实施学习,统计本文方法的学习速度与收敛效率,统计结果如图4所示.由图4可以看出,本文方法具有较高的学习速度与收敛效率,可实现传感器网络安全风险高效预测,保证预测的实时性.

图4 本文方法学习速度与收敛效率统计结果

Fig.4 Statistical results of learning speed and convergence efficiency of as-proposed method

2.2.2 预测效果检验

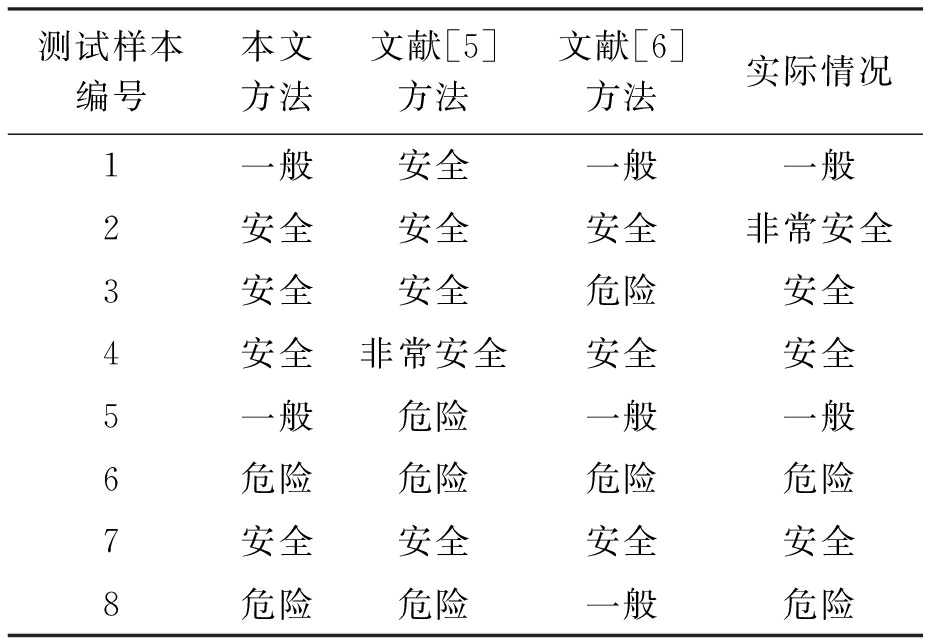

分别运用本文方法、文献[5]方法、文献[6]方法对测试样本实施预测,随机选取出8条样本数据作为实际安全风险情况,与三种方法预测所得此8条样本的安全风险情况实施对比,其中,8条样本安全风险分别为设备本身存在的漏洞(样本编号1)、网络边界被打破(样本编号2)、数据流通的加快(样本编号3)、各种新技术的应用(样本编号4)、网络匿名体系架构(样本编号5)、黑客与病毒攻击(样本编号6)、系统内部故障(样本编号7)、数据窃听和拦截(样本编号8).

检验各方法的预测效果,对比结果如表1所示.通过表1能够得出,本文方法的预测结果与实际情况几乎吻合,仅第2条样本的预测结果存在微小差距;而文献[5]方法与文献[6]方法的预测结果与实际情况相比差距相对较大,特别是文献[5]方法与实际情况存在的差距更大.由此可见,本文方法的预测结果更为准确,符合实际情况,预测效果优越.

表1 各方法预测结果与实际情况对比

Tab.1 Comparison between predicted results and actual situations for different methods

测试样本编号本文方法文献[5]方法文献[6]方法实际情况1一般安全一般一般2安全安全安全非常安全3安全安全危险安全4安全非常安全安全安全5一般危险一般一般6危险危险危险危险7安全安全安全安全8危险危险一般危险

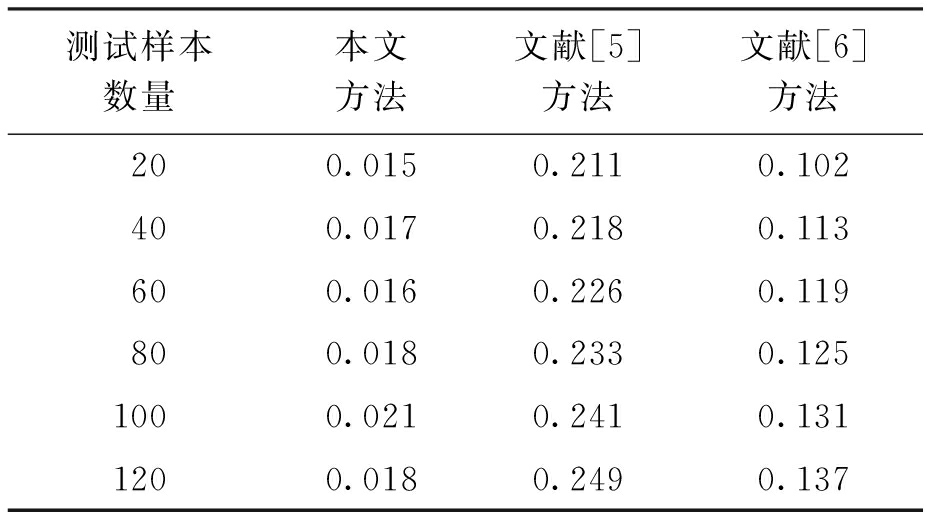

统计三种方法预测过程中随着测试样本数量的增长,各方法的预测误差,通过对比各方法的预测误差情况,进一步检验本文方法的预测效果,统计对比结果如表2所示.由表2可知,随着测试样本数量的持续增长,文献[5]方法与文献[6]方法的预测误差也逐步上升,相比之下文献[5]方法的上升幅度更明显,而本文方法的预测误差波动不明显,且整体预测误差最低,平均误差仅为0.017 5,说明本文方法预测结果精度较高,且预测性能稳定无过大波动,预测效果较为理想.

表2 不同测试样本数量下各方法预测误差对比

Tab.2 Comparison of prediction errors by different methods with varying number of test samples

测试样本数量本文方法文献[5]方法文献[6]方法200.0150.2110.102400.0170.2180.113600.0160.2260.119800.0180.2330.1251000.0210.2410.1311200.0180.2490.137

2.2.3 丢包率检验

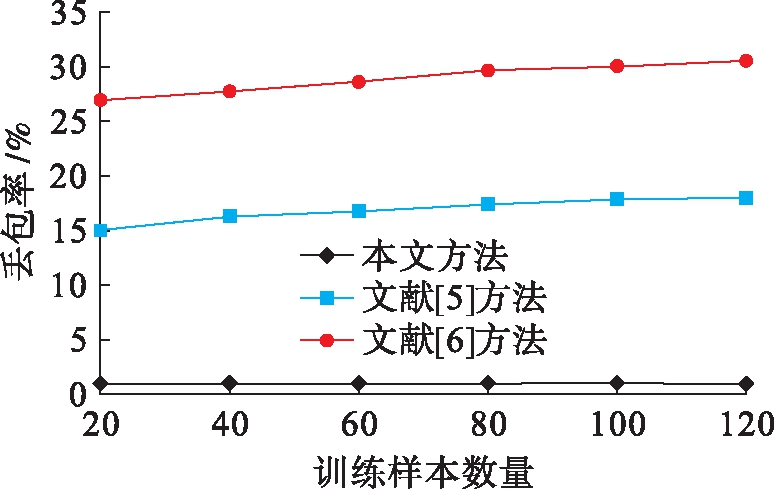

统计三种方法预测过程中所丢失数据包数量同实际数据量的比率作为三种方法的丢包率,运用丢包率对比三种方法预测时对传感器网络数据完整性的影响程度,统计结果如图5所示.由图5可知,本文方法、文献[5]方法、文献[6]方法在预测过程中的丢包率平均值分别为0.96%、17.00%及29.20%,且随着样本数量的增长,本文方法的丢包率较为平稳,未出现明显波动,而其他两种方法均呈现出上升趋势,可见本文方法的丢包率较低,在预测传感器网络安全风险过程中,可更大程度地保持传感器网络数据的完整性.

图5 各方法预测过程中的丢包率统计

Fig.5 Statistics of packet loss rate during prediction process with different methods

2.3 控制效果检验

为验证本文方法的控制效果,假设安全漏洞数量为10个,攻击数量为10个,报警数量为10个,采用本文方法对实验传感器网络实施安全风险控制,检验经本文方法控制后实验传感器网络所选取出的300条安全态势样本数据的安全风险等级情况,与本文方法控制前实验传感器网络历史安全态势样本数据安全风险等级变化情况实施对比,以此检验本文方法的控制效果,本文方法控制后实验传感器网络所选取出的300条安全态势样本数据的安全风险等级情况如图6所示.结合图6与图3可以得出,通过本文方法控制后,实验传感器网络样本数据安全风险等级均呈现出显著的下降趋势,处于7.5~10安全风险等级值的样本数据为零,整体样本数据安全风险等级值均低于5.0,由此说明,本文方法可有效控制传感器网络的安全风险,降低整体安全风险等级,有效去除危险等级的样本数据,实现传感器网络的安全通信需求.

图6 实验样本数据安全风险等级变化情况(Ⅱ)

Fig.6 Change of security risk level of experimental sample data (Ⅱ)

3 结 论

将传感器网络运行风险控制在较低值是保证其稳定运行和安全通信的关键.本文针对基于最小二乘支持向量机的传感器网络安全风险预测方法展开研究,运用最小二乘支持向量机对训练样本集实施学习,待获得最优参数后完成学习并构建传感器网络安全风险预测模型,以测试样本集作为输入获取到预测结果输出.依据所得预测结果,运用分布式组密钥控制方法对安全风险等级较高的风险传感器网络实施有效控制,并实时更新组密钥,降低风险传感器网络的安全风险等级,防止传感器网络遭受敌手攻击与俘获.实验结果表明,本文方法具有较高的学习速度与收敛效率,可有效预测传感器网络的安全风险等级,预测精度较高,预测过程中能够保持传感器网络数据的完整性,可控制传感器网络的安全风险,有效降低其安全风险等级,提升传感器网络通信运行的安全性.

[1] 章志明,邓建刚.安全有效的无线传感器网络溯源数据方法 [J].计算机科学与探索,2019,13(4):608-619.

(ZHANG Zhi-ming,DENG Jian-gang.Secure and effective provenance scheme for wireless sensor network [J].Journal of Frontiers of Computer Science and Technology,2019,13(4):608-619.)

[2] 孙子文,申栋.无线传感器网络节点多目标安全优化部署 [J].传感技术学报,2018,31(12):1882-1888.

(SUN Zi-wen,SHEN Dong.Multi objective security optimization nodes deployment for wireless sensor network [J].Chinese Journal of Sensors and Actuators,2018,31(12):1882-1888.)

[3] 刘笑辰,高媛媛,奚和平,等.安全能量效率优化的传感器网络传输研究 [J].计算机工程与应用,2019,55(21):122-128.

(LIU Xiao-chen,GAO Yuan-yuan,XI He-ping,et al.Secure energy efficiency optimization for RF-powered wireless sensor networks [J].Computer Engineering and Applications,2019,55(21):122-128.)

[4] 冯维,王凤,许丹,等.无线传感器网络联合安全路由和功率分配优化算法 [J].传感技术学报,2019,32(4):610-617.

(FENG Wei,WANG Feng,XU Dan,et al.Jointly security routing and power allocation in wireless sensor networks [J].Chinese Journal of Sensors and Actuators,2019,32(4):610-617.)

[5] 余剑.分层异构海洋传感器网络多节点数据安全检测方法 [J].舰船科学技术,2020,42(2):157-159.

(YU Jian.Security detection method of multi-node data in layered heterogeneous marine sensor networks [J].Ship Science and Technology,2020,42(2):157-159.)

[6] 张莉艳.大数据安全风险分析及应对措施 [J].电脑知识与技术,2019,15(27):37-39.

(ZHANG Li-yan.Big data security risks analysis and counter measures [J].Computer Knowledge and Technology,2019,15(27):37-39.)

[7] 周神保,莫凡.智能推荐算法安全风险研究 [J].广东通信技术,2019,39(7):56-59.

(ZHOU Shen-bao,MO Fan.Research on security risk of intelligent recommendation algorithm [J].Guangdong Communication Technology,2019,39(7):56-59.)

[8] 尚永强.小波支持向量机的计算机网络安全态势分析 [J].现代电子技术,2020,43(21):68-71.

(SHANG Yong-qiang.Computer network security si-tuation analysis based on wavelet support vector machine [J].Modern Electronics Technique,2020,43(21):68-71.)

[9] 董青岭.大数据安全态势感知与冲突预测 [J].中国社会科学,2018(6):172-182.

(DONG Qing-ling.Big data security situation awareness and conflict prediction [J].Social Sciences in China,2018(6):172-182.)

[10] 王传栋,叶青,姚橹,等.基于大数据的网络恶意行为及特征关联分析 [J].太原理工大学学报,2018,49(2):264-273.

(WANG Chuan-dong,YE Qing,YAO Lu,et al.Ana-lysis of network malicious behavior and feature associa-tion based on big-data [J].Journal of Taiyuan University of Technology,2018,49(2):264-273.)

[11] 陈晓峰,林崧.基于量子密码的无线传感器网络密钥管理方案 [J].量子电子学报,2018,35(4):455-460.

(CHEN Xiao-feng,LIN Song.Key management scheme for wireless sensor networks based on quantum cryptography [J].Chinese Journal of Quantum Electronics,2018,35(4):455-460.)

[12] 陶洋,潘蕾娜,王进,等.防御信任攻击的无线传感器网络安全信任评估模型 [J].传感技术学报,2018,31(12):1876-1881.

(TAO Yang,PAN Lei-na,WANG Jin,et al.A security trust evaluation model for wirelesss ensor networks defense against trust attacks [J].Chinese Journal of Sensors and Actuators,2018,31(12):1876-1881.)

[13] 夏扬波,杨文忠,张振宇,等.一种移动无线传感器网络的节点位置预测方法 [J].计算机科学,2018,45(8):113-118.

(XIA Yang-bo,YANG Wen-zhong,ZHANG Zhen-yu,et al.Node position prediction method for mobile wireless sensor networks [J].Computer Science,2018,45(8):113-118.)

[14] 张志,张巧丽.一种改进的无线传感器网络的匿名认证与密钥协商方案 [J].中南民族大学学报(自然科学版),2018,37(3):92-98.

(ZHANG Zhi,ZHANG Qiao-li.An improved anonymous authentication and key agreement scheme for wireless sensor networks [J].Journal of South-Central University for Nationalities (Natural Science Edition),2018,37(3):92-98.)

[15] 倪磊,李晓钰,张勇.面向低功耗无线传感器网络的智能拓扑控制算法 [J].电子技术应用,2020,46(11):79-81.

(NI Lei,LI Xiao-yu,ZHANG Yong.Intelligent topo-logy control in low power wireless sensor networks [J].Application of Electronic Technique,2020,46(11):79-81.)